El Centro Criptológico Nacional señala siete grupos de ciberguerra rusos operan contra Ucrania

Defensa española El Centro Criptológico Nacional detecta siete peligrosos grupos de ciberguerra contra Ucrania

El CCN publica su informe «Ciberamenazas y tendencias» en su edición de 2023

La invasión rusa ha tenido un profundo impacto en las operaciones del ciberespacio. Grupos como Sandworm y APT28 han participado en la operación militar contra Ucrania

El Centro Criptológico Nacional (CCN-CERT) ha elaborado un extenso y detallado informe denominado «Ciberamenzas y tendencias», que en su edición de 2023 efectúa un profundo análisis de las ciberamenazas nacionales e internacionales, marcadas en gran medida por la guerra en Ucrania a raíz de la invasión por parte de Rusia. En este sentido, el informe reseña una «creciente hostilidad en el campo del ciberespacio por parte de grupos prorrusos». Asimismo, apunta a que la citada invasión rusa «ha tenido un profundo impacto en las operaciones del ciberespacio, no solo por las campañas involucradas directamente en el conflicto, sino también por la utilización de la temática en numerosas campañas de phishing».

El Centro Criptológico Nacional ha detectado a lo largo de 2022 desde acciones de ciberguerra hasta hacktivismo, pasando por las campañas de ciberespionaje llevadas a cabo por grupos como APT29 o Gamaredon. Además de los «actores» rusos, otros grupos han realizado campañas de gran importancia, como pueden ser Mustang Panda o Lazarus. Se ha detectado que grupos como Sandworm y APT28 han participado en la operación militar contra Ucrania.

Sandworm

Sandworm es un grupo perteneciente a la Unidad 74455 del GRU, el Departamento Central de Inteligencia ruso. Todo apunta, según el CCN, a que se trata de la unidad dedicada al ciberespacio como dominio de las operaciones combinadas rusas. Las actuaciones de este grupo se asocian a la realización de acciones sobre objetivos estratégicos ucranianos o, en su defecto, impactos sobre elementos que permitan la continuación de la línea de operaciones. Un ejemplo son las operaciones contra objetivos de control industrial o el ataque contra infraestructuras combinando el ciberataque con un ataque con misiles.

«En esta campaña Sandworm ha utilizado diferentes códigos dañinos de tipo wiper contra bancos, entidades gubernamentales o subestaciones eléctricas que han provocado el corte de energía en Ucrania», afirma el estudio del CCN. «También se ha visto afectado el sector de las comunicaciones, pues el 27 de enero se registró otro ataque de Sandworm a Ukrinform, agencia nacional de noticias de Ucrania, donde se desplegaron hasta seis wipers como ZeroWipe, Sdelete, AwfulShrind, BidSwipe, SwiftSlicer y, especialmente, CaddyWiper que estuvo muy presente en todo el conflicto», subraya.

Representación informática

Como ejemplo de las capacidades de estos wipers, CaddyWiper en particular es un código dañino destructivo que borra todos los ficheros bajo la ruta C:\Users y en cualquiera de las unidades de la D: a Z:, y elimina la información en unidades físicas, incluyendo la MBR, GPT y entradas de partición.

APT28

También conocido como Fancy Bear, es un grupo asociado también al GRU ruso, perteneciente a la Unidad 26165 y uno de los actores con mayor actividad registrada desde su aparición, en 2004. Su objetivo principal es el ciberespionaje, aunque también se apunta a que también ha desplegado wipers en ciertas campañas contra Ucrania. El robo de información se centra especialmente en la fase de targeting de una operación combinada, es decir, la fase de obtención de inteligencia de cara al planeamiento de una misión multidominio.

«Según diferentes fuentes, APT28 ha desplegado CredoMap, un stealer desarrollado en .NET a través de documentos Word que explotan la vulnerabildad de Follina (CVE-2022-30190)». En esencia, los stealers (ladrones) se distribuyen a través de phishing, archivos adjuntos de e-mails maliciosos, etc. Una vez instalado en el dispositivo, puede rastrear y capturar información sensible, que envía a los ciberdelincuentes que lo crearon. En el caso concreto que nos ocupa, se hacía uso de spear phishings que usan como temática la guerra, con títulos como «Nuclear Terrorism A Very Real Threat.rtf», cuyo contenido apoyaba la idea de que una escalada en la tensión del conflicto ruso-ucraniano podría llevarlo a una escala nuclear.

Sistema HIMARS de misiles de largo alcance rumano en unos recientes ejercicios militares

Gamaredon

Según el exhaustivo trabajo del Centro Criptológico Nacional, Gamaredon es un grupo asociado a la unidad 64829 del FSB (Servicio Federal de Seguridad), el cual ha tenido una «actividad muy importante durante 2022». A diferencia de las funciones de Sandworm y APT28, las funciones de Gamaredon han estado más orientadas al espionaje, la contrainteligencia y las operaciones de influencia.

Durante la guerra, Gamaredon ha llevado a cabo un gran número de acciones contra Ucrania. Entre los objetivos de sus campañas de phishing se encuentran los Servicios de Seguridad de Ucrania, el sector militar y el gubernamental, utilizando señuelos relacionados con la guerra y haciéndose pasar por remitentes de la Academia Nacional del Servicio de Seguridad de Ucrania.

APT29

APT29 es un «actor de ciberespionaje» asociado al SVR ruso, dedicado a la inteligencia exterior. APT29 es uno de los grupos con mayor actividad contra el sector gubernamental y defensa, detectando durante el año 2022 varias campañas contra personal de embajadas de la Unión Europea y OTAN.

En cuanto a las técnicas utilizadas, es común encontrar la utilización de «phishing como vector de acceso inicial». Estos correos estarían remitidos desde cuentas legítimas de embajadas correspondiente a diferentes países aliados de la OTAN. A continuación, el CCN hace una descripción técnica, pero que merece la pena reproducir para comprobar el modus operandi de los ataques enemigos. «Los phishing suelen utilizar ficheros pdf o html para la descarga de ficheros ISO, los cuales cuentan con un binario legítimo, una dll y el shellcode cifrado. La carga maliciosa tiene el objetivo de desplegar un Cobalt Strike que, tras garantizar la evasión de la seguridad y validar el equipo comprometido como de interés, terminará desplegando el payload final que llevará a cabo la exfiltración de la información. Es interesante destacar el uso de plataformas en la nube de uso común para la exfiltración de información. Entre las más utilizadas podemos destacar Google Drive, Dropbox, Trello, Slack o Notion».

Ciberataque, foto de archivo

Turla

Este grupo, asociado al Servicio Federal de Seguridad (FSB) ruso, es considerado como uno de los más sofisticados. A lo largo del año 2022 ha realizado numerosas actividades contra organismos ucranianos, especialmente a través de sus artefactos Kazuar y Capibar13.

Turla no sólo ha llevado actividades en Ucrania, y ha utilizado el implante Snake contra organismos gubernamentales y de defensa a través del despliegue de infraestructura basada en nodos P2P15.

La Agencia norteamericana de Ciberdefensa considera Snake como la herramienta de ciberespionaje más sofisticada diseñada y utilizada por Rusia para la recopilación de inteligencia a largo plazo sobre objetivos sensibles. Snake tiene la capacidad de mantener un alto grado de confidencialidad en las acciones llevadas a cabo, utilizando piezas de información cifradas hasta su ejecución.

Mustang Panda

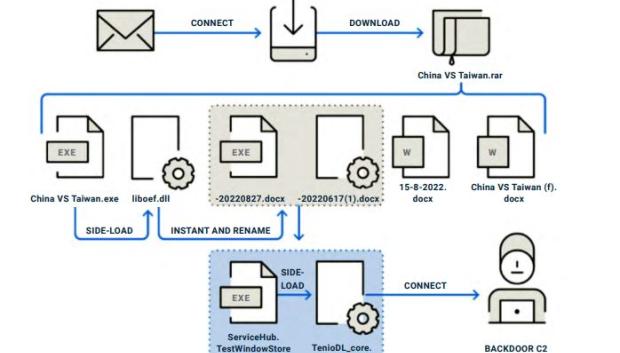

Durante 2022 ha habido un aumento de operaciones asociadas a Mustang Panda, especialmente contra organismos gubernamentales, tal y como se ha podido observar en las temáticas utilizadas en las campañas de phishing, donde gran parte de ellas suplantaban documentos de eventos diplomáticos y situaciones geopolíticas de actualidad. Estas campañas han ido evolucionando durante el año, tanto en el acceso inicial como en los métodos empleados para el despliegue del RAT PlugX.

Un caso concreto

finalmente PlugX.

Así funciona un ciberataque de Mustang Panda

Lazarus Group

Finalmente, el último de los grupos de mayor interés para el Centro Criptológico Nacional es Lazarus, un grupo de origen norcoreano asociado al Reconnaissance General Bureau (RGB), concretamente al área de inteligencia

extranjera. Durante 2022 Lazarus ha estado llevando a cabo ataques contra Europa, especialmente contra la industria aeroespacial y naval. El acceso inicial suele ser aplicando técnicas de ingeniería social en el que, a través de un contacto vía LinkedIn, solicita la descarga de un fichero ISO ubicado en un servicio en la nube. Mientras que anteriormente era recurrente la suplantación de

empresas como Lockheed Martin o Raytheon (dedicadas a la industria de la defensa), durante 2022 también se ha visto la suplantación de empresas del sector tecnológico como META.